出版社: 清华大学

原售价: 79.00

折扣价: 56.10

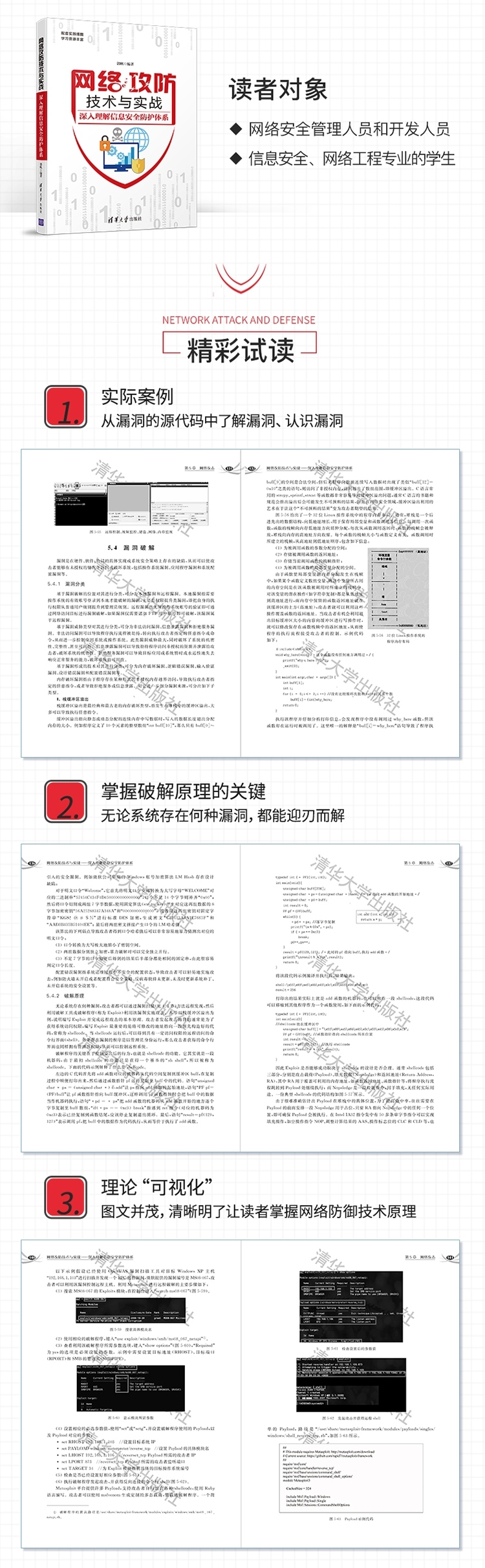

折扣购买: 网络攻防技术与实战(深入理解信息安全防护体系)

ISBN: 9787302501275

郭帆,中国科学技术大学计算机软件与理论专业博士,从事网络安全工作十余年,研究方向为网络和信息安全、程序安全,已在**外主流期刊和会议发表论文30余篇。

第5章网 络 攻 击 学习要求: 熟练掌握各种口令破解技术的基本原理,掌握各种破解工具的使用方法。 掌握各种中间人攻击技术的基本原理,掌握相应攻击工具的使用方法和技巧。 掌握恶意代码常用的生存技术和隐蔽技术的基本原理,学会制作变形代码,理解木马的功能。 掌握各种漏洞破解技术的基本原理,学会使用Metasploit利用漏洞攻击远程目标。 掌握DoS/DDoS攻击的基本原理,了解各种工具的实现原理,学会使用这些工具展开DDoS攻击。 通过信息收集和网络扫描收集到足够的目标信息后,攻击者即可开始实施网络攻击(或网络入侵)。攻击的目的一般分为信息泄露、完整性破坏、拒*服务和非法访问4种基本类型,攻击的方式主要包括口令破解、中间人攻击、恶意代码攻击、漏洞破解、拒*服务攻击等。 信息泄露指攻击者的目标是窃取目标系统中的重要文件或数据,如用户资料、商业合同、军事机密、科技情报、金融账号等敏感和机密信息。完整性破坏指攻击者的目标是篡改或删除目标系统的敏感文件、数据库系统或重要数据,从而获取经济利益或制造混乱等。拒*服务攻击也是破坏性攻击,指攻击者的目标是占满服务器的所有服务线程或者网络带宽,导致正常的服务请求无法得到响应,使得服务器处于瘫痪状态,无法正常提供服务。非法访问指攻击者的目标是绕过系统的访问控制策略,非法获取系统的访问权限,从而可以进一步访问敏感网络资源、窃取信息、破坏完整性、间接攻击其他目标系统等。 口令破解指通过网络监听、弱口令扫描、社会工程学或暴力破解等各种方式非法获取目标系统用户账号和口令,然后可以冒充该合法用户非法访问目标系统。中间人攻击(Man in the Middle,MITM)拦截正常的网络通信数据并进行数据篡改和嗅探,而通信双方却毫不知情,因此也称为欺骗攻击。单纯地嗅探数据属于网络监听和被动攻击,篡改数据则属于主动攻击。MITM的关键在于如何秘密介入通信双方的传输路径,在当前的交换式局域网内,可以实现数据监听的方法有站表溢出、ARP欺骗、DHCP欺骗和ICMP路由重定向等,后面三种方法也可以被用于数据篡改。MITM的常见攻击方法包括DNS欺骗、Web欺骗等。在广域网上实现MITM,攻击者必须控制路径中的某个中间节点,或者欺骗某个交换节点接收虚假路由,从而使报文通过错误的路由传递给攻击者,攻击者才可能截获双方的报文进而篡改报文实施攻击。 恶意代码是指未经授权认证并且可以破坏系统完整性的程序或代码,恶意代码攻击则是指将恶意代码隐蔽传送到目标主机,并可远程执行未经授权的操作,从而实施信息窃取、信息篡改或其他破坏行为。常见的攻击方式包括网络病毒、网络蠕虫、木马攻击、后门攻击和恶意脚本等。 漏洞破解是指利用硬件、软件、协议的具体实现或系统安全策略上存在的缺陷,编写利用该缺陷的破解代码和破解工具,实施远程攻击目标系统或目标网络,这是*主流的主动攻击方式。由于人工编写程序时无法保证程序***正确,因此安全漏洞无法避免。*新发现的漏洞称为“零日”(Zero Day)漏洞,攻击者如果在安全厂商发布安全补丁之前开发出破解程序,就可以轻松攻击存在漏洞的远程目标。 拒*服务攻击(Denial of Service,DoS)通常指造成目标无法正常提供服务的攻击,可能是利用TCP/IP协议的设计或实现的漏洞、利用各种系统或服务程序的实现漏洞造成目标系统无法提供正常服务的攻击,也可能是通过各种手段消耗网络带宽及目标的系统资源如CPU时间、磁盘空间、物理内存等使得目标停止提供正常服务的攻击。常见的DoS攻击主要分为带宽攻击、协议攻击和逻辑攻击。分布式拒*服务攻击(Distributed Denial of Service,DDoS)指多个攻击源同时向单一目标发起相同的DoS攻击,也称为协同DoS攻击,使得目标很快陷于瘫痪。 5.1口 令 破 解 5.1.1口令破解与破解工具 系统介绍了网络安全领域相关基础理论、技术原理、实现方法和实际工具应用;针对每种理论和技术都给出相应的工具使用方法,并配以实践插图;同时配有学习建议、演示文件、代码、答案等丰富的资源。