出版社: 清华大学

原售价: 69.80

折扣价: 49.60

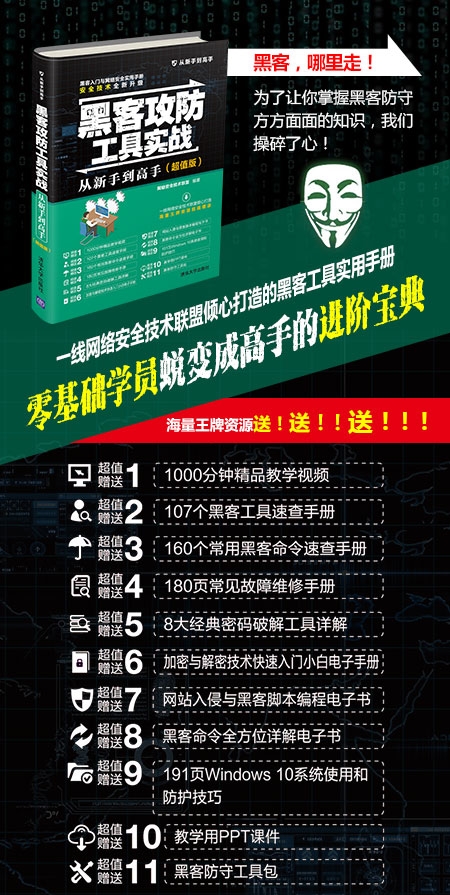

折扣购买: 黑客攻防工具实战从新手到高手(超值版)

ISBN: 9787302489757

\"网络安全技术联盟 \"\"网络安全技术联盟\"\"由众多网络安全高手组成,对系统和网络安全中的漏洞**熟悉,致力于网络安全技术研究和普及,秉承技术自由、技术创新、技术共享、技术进步的原则,为网络安全爱好者提供一个共同进步的平台。 \"

第3章?系统漏洞防护工具 目前,用户普遍使用的操作系统为Window 10操作系统,不过,该系统也有这样或那样的系统漏洞,这就给了黑客入侵攻击的机会。计算机用户如何才能有效地防止黑客入侵攻击,就成了迫在眉睫的问题。 3.1?系统漏洞概述 计算机系统漏洞也被称为系统安全缺陷,这些安全缺陷会被技术高低不等的入侵者利用,从而达到控制目标主机或造成一些破坏的目的。 3.1.1?系统漏洞的定义 漏洞是指应用软件或操作系统软件在逻辑设计上的缺陷,或在编写时产生的错误。某个程序(包括操作系统)在设计时未被考虑周全,则这个缺陷或错误将可能被不法者或黑客利用,通过植入木马、病毒等方式来攻击或控制整个计算机,从而窃取计算机中的重要资料和信息,甚至破坏系统。 系统漏洞又称安全缺陷,可对用户造成不良后果。如漏洞被恶意用户利用,会造成信息泄漏;黑客攻击网站即利用网络服务器操作系统的漏洞,会对用户操作造成不便,如不明原因的死机和丢失文件等。 3.1.2?系统漏洞产生的原因 系统漏洞的产生不是安装不当的结果,也不是使用后的结果。归结起来,系统漏洞产生的原因主要有以下几个: (1)人为因素:编程人员在编写程序过程中故意在程序代码的隐蔽位置保留了后门。 (2)硬件因素:因为硬件的原因,编程人员无法弥补硬件的漏洞,从而使硬件问题通过软件表现出来。 (3)客观因素:受编程人员的能力、经验和当时的安全技术及加密方法所限,在程序中不免存在不足之处,而这些不足恰恰会导致系统漏洞的产生。 3.1.3?常见的系统漏洞类型 Windows 10系统中*常见的系统类型如下: 1. CRLF 注入 CRLF 注入从基本层面来说,是一种*强大的攻击方式。在意想不到的位置添加行末命令,攻击者可以注入代码进行破坏。例如,劫持系统中的浏览器。 2. 加密问题 加密问题是*常见的系统安全漏洞之一,因为密码学隐藏了重要的数据:如果密码、支付信息或个人数据需要存储或者传输,它们必须通过某种方法进行加密。 3. 输入验证不足 简单地说,妥善地处理并检查输入信息能确保用户传给服务器的数据不造成意外的麻烦。反之,如果输入验证不足,就会导致许多常见的安全漏洞,诸如恶意读取或窃取数据、会话及浏览器劫持、恶意代码运行等。 4. 证书管理 当黑客未经授权进入安全系统时,会对系统的安全造成极大的威胁。这类入侵会泄露一些信息,导致*大的攻击。在准许读取重要信息时采取谨慎的措施以验证身份,永远都是一个明智的做法。 5. 时间与状态错误 由于分布式计算的兴起,多系统、多线程硬件等运行同步任务会造成时间与状态错误。攻击此漏洞与其他攻击一样,也有多种形式,若是被攻击者利用,执行未经授权的代码,也会造成严重的后果。因此,需要专业协作,才能防御这类漏洞。 3.2?RPC服务远程漏洞的防护 RPC协议是Windows操作系统使用的一种协议,提供了系统中进程之间的交互通信,允许在远程主机上运行任意程序。在Windows操作系统中使用的RPC协议,包括Microsoft其他一些特定的扩展,系统大多数的功能和服务都依赖于它,是操作系统中极重要的一个服务。 3.2.1?RPC服务远程漏洞的定义 RPC的全称是“Remote Procedure Call”,在操作系统默认是开启的,它为各种网络通信和管理提供了极大的方便,但也是危害极为严重的漏洞攻击点,曾经的冲击波、震荡波等大规模攻击和蠕虫病毒都是由于Windows系统的RPC服务漏洞造成的。可以说,每次RPC服务漏洞出现且被攻击后,都会给网络系统带来一场灾难。 启动RPC服务的具体操作步骤如下。 在Windows操作界面中选择【开始】→【设置】→【控制面板】→【管理工具】菜单项,打开【管理工具】窗口。 在【管理工具】窗口中双击【服务】,打开【服务】窗口。 在服务(本地)列表中双击【Remote Procedure Call(RPC)】服务项,打开【Remote Procedure Call(RPC)的属性(本地计算机)】对话框,在【常规】选项卡中可以查看该协议的启动类型。 选择【依存关系】选项卡,在打开的对话框中可以查看一些服务的依赖关系。 分析:从上图的显示服务可以看出,受其影响的系统组件有很多,其中包括DCOM接口服务。这个接口用于处理由客户端机器发送给服务器的DCOM对象激活请求(如UNC路径)。攻击者利用此漏洞可以以本地系统权限执行任意指令,还可以在系统上执行任意操作,如安装程序,查看或*改、删除数据,或建立系统管理员权限的账户。 若想对DCOM接口进行相应的配置,其具体操作步骤如下。 选择【开始】→【运行】命令,从弹出的【运行】对话框中输入Dcomcnfg命令。 单击【确定】按钮,弹出【组件服务】窗口,单击【组件服务】前面的“+”号,依次展开各项,直到出现【DCOM配置】子项,即可查看DCOM中的各个配置对象。 根据需要选择DCOM配置的对象,如BannerNotificationHandler Class,并右击,从弹出的快捷菜单中选择【属性】命令,打开【BannerNotificationHandler Class属性】对话框,在【身份验证级别】下拉列表中根据需要选择相应的选项。 选择【位置】选项卡,在打开的设置对话框中对BannerNotificationHandler Class对象进行位置的设置。 选择【安全】选项卡,在打开的设置对话框中对BannerNotificationHandler Class对象进行启动和激活权限、访问权限、配置权限的设置。 选择【终结点】选项卡,在打开的设置对话框中对BannerNotificationHandler Class对象进行终结点的设置。 选择【标识】选项卡,在打开的设置对话框中对BannerNotificationHandler Class对象进行标识的设置,在其中选择运行此应用程序的用户账户。设置完成后,单击【确定】按钮即可。 由于DCOM可以远程操作其他计算机中的DCOM程序,因此,利用这个漏洞,攻击者只需要发送特殊形式的请求到远程计算机上的135端口,轻则可以造成拒*服务攻击,重则远程攻击者可以以本地管理员权限执行任何操作。 3.2.2?RPC服务远程漏洞入侵演示 DcomRpc接口漏洞对Windows操作系统乃至整个网络安全的影响,可以说超过了以往任何一个系统漏洞。其主要原因是DCOM是目前几乎所有Windows系统的基础组件,应用比较广泛。下面就以DcomRpc接口漏洞的溢出为例,详细讲述溢出的方法,其具体操作步骤如下。 将下载好的DcomRpc.xpn插件复制到X-Scan的Plugin文件夹中,作为X-Scan插件。 运行X-Scan扫描工具,选择【设置】→【扫描参数】菜单项,打开【扫描参数】窗口,再选择【全局设置】→【扫描模块】选项,即可看到添加的【DcomRpc溢出漏洞】模块。 使用X-Scan扫描到具有DcomRpc接口漏洞的主机时,可以看到在X-Scan中有明显的提示信息。如果使用RpcDcom.exe专用DcomRPC溢出漏洞扫描工具,则可先打开【命令提示符】窗口,进入RpcDcom.exe所在文件夹,执行“RpcDcom -d IP地址”命令后开始扫描并看到*终的扫描结果。 3.2.3?RPC服务远程溢出漏洞的防御 RPC服务远程溢出漏洞可以说是Windows系统中*严重的一个系统漏洞。下面介绍几个RPC服务远程溢出漏洞的防御方法。 1. 及时为系统打补丁 防止系统出现漏洞*直接、有效的方法是打补丁,对RPC服务远程溢出漏洞的防御也是如此。不过,对系统打补丁时,务必要注意补丁相应的系统版本。 2. 关闭RPC服务 关闭RPC服务也是防范DcomRpc漏洞攻击的方法之一,而且效果****。其具体方法为:选择【开始】→【设置】→【控制面板】→【管理工具】菜单项,在打开的【管理工具】窗口中双击【服务】,打开【服务】窗口。在其中双击【Remote Procedure Call】服务项,打开其属性窗口。在属性窗口中将启动类型设置为【禁用】,这样自下次启动开始,RPC将不再启动。 另外,还可以在注册表编辑器中将“HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\RpcSs”的“Start”值由0X04改成0X02。 不过,进行这种设置后,将会给Windows的运行带来很大的影响。如Windows 10从登录到显示桌面画面,要等待相当长的时间。这是因为Windows的很多服务都依赖于RPC,因此,这些服务在将RPC设置为无效后将无法正常启动。这样做的弊端**大,故一般不建议关闭RPC服务。 3.手动为计算机启用(或禁用)DCOM 针对具体的RPC服务组件,用户还可以采用手动的方法进行设置。例如,禁用RPC服务组件中的DCOM服务。可以采用如下方式进行,这里以Windows 10为例,其具体操作步骤如下。 选择【开始】→【运行】菜单项,打开【运行】对话框,在其中的【打开】文本框中输入Dcomcnfg命令,单击【确定】按钮,打开【组件服务】窗口,依次单击【控制台根目录】→【组件服务】→【计算 机】→【我的电脑】命令项,进入【我的电脑】子文件夹,若对于本地计算机,则需要右击【我的电脑】子文件夹,从弹出的快捷菜单中选择【属性】菜单项。 打开【我的电脑 属性】对话框,选择【默认属性】选项卡,进入【默认属性】设置界面,取消【在此计算机上启用分布式COM(E)】复选框,然后单击【确定】按钮。 若对于远程计算机,则需要右击【计算机】文件夹,从弹出的快捷菜单中选择【新建】下的【计算机】子项,打开【添加计算机】对话框。 在【添加计算机】对话框中直接输入计算机名称或单击右侧的【浏览】按钮搜索计算机。 3.3?WebDAV漏洞的防护 WebDAV漏洞也是系统中常见的漏洞之一,黑客利用该漏洞进行攻击,可以获取系统管理员的*高权限。 3.3.1?WebDAV缓冲区溢出漏洞的定义 WebDAV缓冲区溢出漏洞出现的主要原因是IIS服务默认提供了对WebDAV的支持,WebDAV可以通过HTTP向用户提供远程文件存储的服务,但是该组件不能充分检查传递给部分系统组件的数据,这样远程攻击者利用这个漏洞就可以对WebDAV进行攻击,从而获得LocalSystem权限,**控制目标主机。 3.3.2?WebDAV缓冲区溢出漏洞入侵演示 下面简单介绍一下WebDAV缓冲区溢出攻击的过程。入侵前,攻击者需要准备两个程序,即WebDAV漏洞扫描器WebDAVScan.exe 和溢出工具webdavx3.exe,其具体攻击步骤如下。 下载并解压缩WebDAV漏洞扫描器,在解压后的文件夹中双击WebDAVScan.exe可执行文件,打开其操作主界面,在【起始IP】和【结束IP】文本框中分别输入要扫描的IP地址范围。 输入完毕后,单击【扫描】按钮,开始扫描目标主机。该程序运行速度**快,可以准确地检测出远程IIS服务器是否存在有WebDAV漏洞。在扫描列表中的【WebDAV】列中凡是标明【Enable】的都说明该主机存在漏洞(如下图中IP地址为192.168.0.10的主机)。 选择【开始】→【运行】菜单项,在打开的【运行】对话框中输入cmd命令,单击【确定】按钮,打开【命令提示符】窗口,输入“cd c:\\”命令进入C盘目录中。 在C盘目录中输入命令“webdavx3.exe 192.168.0.10”,并按【Enter】键即可开始溢出攻击。 其运行结果如下。 IIS WebDAV overflow remote exploit by sno@xfocus.org start to try offset if STOP a long time, you can press ^C and telnet 192.168.0.10 7788 try offset: 0 try offset: 1 try offset: 2 try offset: 3 waiting for iis restart................... 如果出现上面的结果,则表明溢出成功,2min后,按【Ctrl+C】组合键结束溢出,再在【命令提示符】窗口中输入如下命令:Telnet 192.168.0.10 7788,连接成功后,就可以拥有目标主机的系统管理员权限,即可对目标主机进行任意操作。 例如,在【命令提示符】窗口中输入命令:“cd c:\\”,即可进入目标主机的C盘目录下。 3.3.3 WebDAV缓冲区溢出漏洞的防御 如果不能立刻安装补丁或者升级,用户可以采取以下措施来降低威胁。 (1)使用微软提供的IIS Lockdown工具可以防止该漏洞被利用。 (2)可以在注册表中**关闭WebDAV包括的PUT和DELETE请求,具体操作步骤如下。 启动注册表编辑器,在【运行】对话框中的【打开】文本框中输入命令regedit,然后按【Enter】键,打开【注册表编辑器】窗口。 在注册表中搜索如下键:“HKEY_ LOCAL_MACHINE\\SYSTEM\\Current ControlSet\\Services\\W3SVC\\Parameters”。 选中Parameters后右击,从弹出的快捷菜单中选择【新建】菜单项,即可新建一个项目,并将该项目重命名为DisableWebDAV。 选中新建的项目【Disable WebDAV】,在窗口的右侧【数值】下右击,从弹出的快捷菜单中选择【DWORD(32位)值】选项。 选择完毕后,可在【注册表编辑器】窗口中新建一个键值,然后选择该键值,从弹出的菜单中选择【修改】菜单项,打开【编辑DWORD(32位)值】对话框,在【数值名称】文本框中输入“DisableWebDAV”,在【数值数据】文本框中输入“1”。 单击【确定】按钮,在注册表中**关闭WebDAV包括的PUT和DELETE请求。 3.4?系统漏洞防护工具的应用 要想防范系统的漏洞,**的方法是及时为系统打补丁。下面介绍几种为系统打补丁的方法。 3.4.1?使用Windows*新及时*新系统 Windows*新是系统自带的用于检测系统的*新工具。使用Windows *新可以下载并安装系统*新,具体操作步骤如下。 单击【开始】按钮,单击【设置】选项。 打开【设置】窗口,在其中可以看到有关系统设置的相关功能。 单击【*新和安全】图标,打开【*新和安全】窗口,在其中选择【Windows*新】选项。 单击【检查*新】按钮,开始检查网上是否有*新文件。 检查完毕后,如果有*新文件,则会弹出如下图所示的信息提示,提示用户有可用*新,并自动开始下载*新文件。 下载完毕后,系统会自动安装*新文件,安装完毕后,会弹出如下图所示的信息提示框。 单击【立即重新启动】按钮,立即重新启动计算机,重新启动完毕后,再次打开【Windows*新】窗口,在其中可以看到【你的设备已安装*新的*新】的信息提示。 单击【**选项】超链接,打开【**选项】设置界面,在其中可以设置安装*新的方式。 3.4.2 使用360安全卫士下载并安装补丁 除使用Windows系统自带的Windows Update下载并及时为系统修复漏洞外,还可以使用第三方软件及时为系统下载并安装漏洞补丁,常用的有360安全卫士、优化大师等。 使用360安全卫士修复系统漏洞的具体操作步骤如下。 双击【桌面】上的360安全卫士图标,打开【360安全卫士】窗口。 单击【查杀修复】按钮,进入如下图所示的页面。 单击【漏洞修复】按钮,360安全卫士开始自动扫描系统中存在的漏洞,并在下面的界面中显示出来,用户在其中可以自主选择需要修复的漏洞。 单击【立即修复】按钮,开始修复系统存在的漏洞。 修复完成后,系统漏洞的状态变为“已修复”。 3.5?实战演练 3.5.1 实战演练1——卸载流氓软件 在安装软件的过程中,一些流氓软件也有可能会强制安装进信息,并会在注册表中添加相关的信息,普通的卸载方法并不能将流氓软件**删除。如果想将软件的所有信息删掉,可以使用第三方软件来卸载程序。本节以使用360软件管理卸载流氓软件为例进行讲解,具体操作步骤如下。 启动360安全卫士,在打开的主界面中选择【电脑清理】选项,进入电脑清理界面当中。 在电脑清理界面中勾选【清理插件】选项,然后单击【一键扫描】按钮,扫描系统中的流氓软件。 扫描完成后,单击【一键清理】按钮,对扫描出来的流氓软件进行清理,并给出清理完成后的信息提示。 另外,还可以在【360安全卫士】窗口中单击【软件管家】按钮。 进入【360软件管家】窗口,选择【卸载】选项卡,在【软件名称】列表中选择需要卸载的软件,如这里选择360手机助手,单击其右侧的【卸载】按钮。 弹出【360手机助手卸载】对话框。 单击【直接卸载】按钮,开始卸载选中的软件。 卸载完成后,会弹出一个信息提示框。 3.5.2?实战演练2——关闭开机时多余的启动项目 在计算机启动的过程中,自动运行的程序叫作开机启动项,有时一些木马病毒程序会在开机时就运行,用户可以通过关闭开机启动项目来提高系统安全。 具体操作步骤如下。 按下键盘上的【Ctrl+Alt+Del】组合键,出现如下图所示的界面。 单击【任务管理器】,打开【任务管理器】窗口。 选择【启动】选项卡,进入【启动】界面,在其中可以看到系统中的开启启动项列表。 选择开机启动项列表框中需要禁用的启动项,单击【禁用】按钮,禁用该启动项。 3.6?小试身手 练习1:经典系统漏洞的防御。 练习2:系统漏洞防御工具的使用。 一线网络安全技术联盟倾心打造的黑客工具实用手册,安全技术全新升级,包括1000分钟精品的教学视频、107个黑客工具的速查手册、160个常用黑客命令的速查手册、180页的常见故障维修手册、191页的Windows 10系统使用和防护技巧、8大经典密码破解工具详解、加密与解密技术快速入门小白电子手册、网站入侵与黑客脚本编程电子书,黑客命令***详解电子书、教学用PPT课件以及黑客防守工具包。